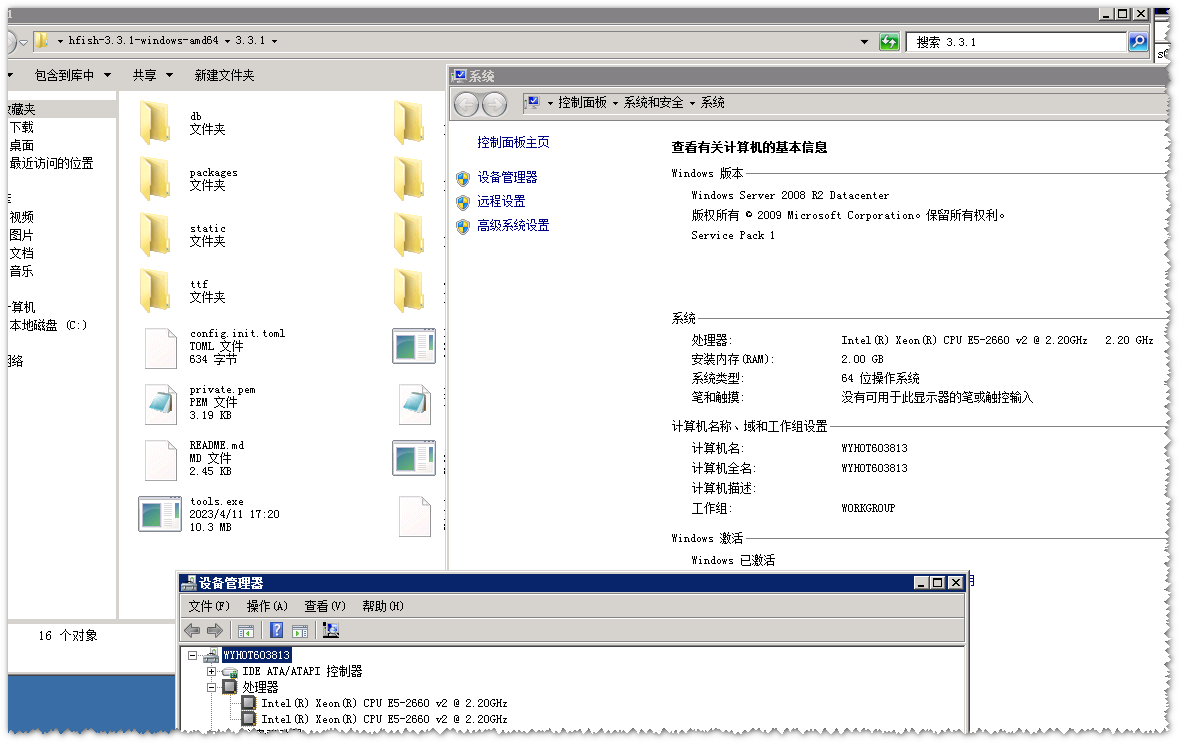

我有一台HK的云主机在5月6日即将到期,在到期前重置成Windows Server2008系统部署一套开源蜜罐Hfish。

按照最优部署蜜罐应该使用Linux+docker环境部署,我使用Win2008存粹偷懒。观察了一个礼拜发现互联网攻击活动还是非常频繁的。

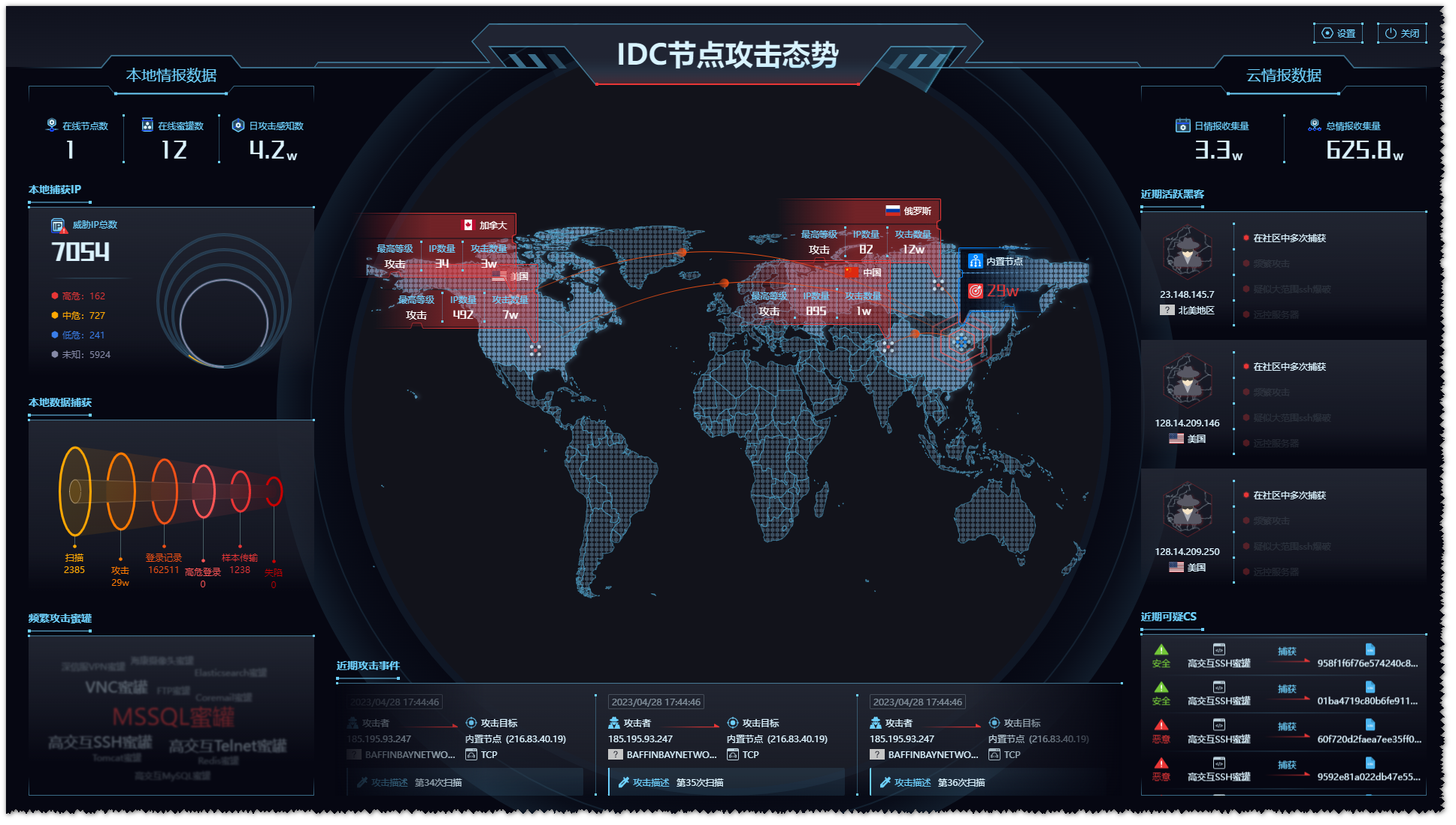

攻击态势:

具体如下:

报告期间发现7642个新出现的攻击IP,进行了60436次攻击; 收集到132898次攻击登陆信息,0次高危登陆信息; 收集到22个新的样本,其中8个恶意样本,0个可疑样本,10个安全样本,4个未知样本; 收集到1094次行为攻击,其中包括1094次高危攻击,0次中危攻击,0次低危攻击,0次可疑攻击,0次其他攻击。

攻击TOP10的国家

| 国家 | 捕获总IP数 | 攻击总次数 |

| 中国 | 996436 | 832121427 |

| 美国 | 226724 | 104468567 |

| 荷兰 | 12296 | 42481060 |

| 俄罗斯 | 49334 | 26929082 |

| 日本 | 26301 | 16019632 |

| 德国 | 34161 | 13289794 |

| nan | 17502 | 11157246 |

| 英国 | 19723 | 10743106 |

| 韩国 | 47381 | 10392717 |

| 欧洲地区 | 3633 | 9970152 |

蜜罐业务

TOP10网络频繁被攻击蜜罐

\n特别是 SSH、VNC远程登录的弱口令爆破极为严重。\n

| 被攻击蜜罐 | 蜜罐类别 | 平均单日被攻击次数 |

| SSH蜜罐 | 网络服务 | 1486194 |

| GitLab蜜罐 | 服务器环境 | 1281360 |

| TCP端口监听 | 端口监听 | 1089142 |

| MSSQL蜜罐 | 数据库服务 | 713883 |

| 高交互SSH蜜罐 | 云端蜜罐 | 711836 |

| VNC蜜罐 | 网络服务 | 501427 |

| HTTP代理蜜罐 | 服务器环境 | 477446 |

| APACHE241 | 自定义蜜罐 | 433103 |

| DNS蜜罐 | 网络服务 | 360439 |

| CHANJET | 自定义蜜罐 | 301771 |

\n在SSH蜜罐被攻陷后,攻击者非常喜欢上传公钥,以便达到持久化的控制僵尸主机。\n

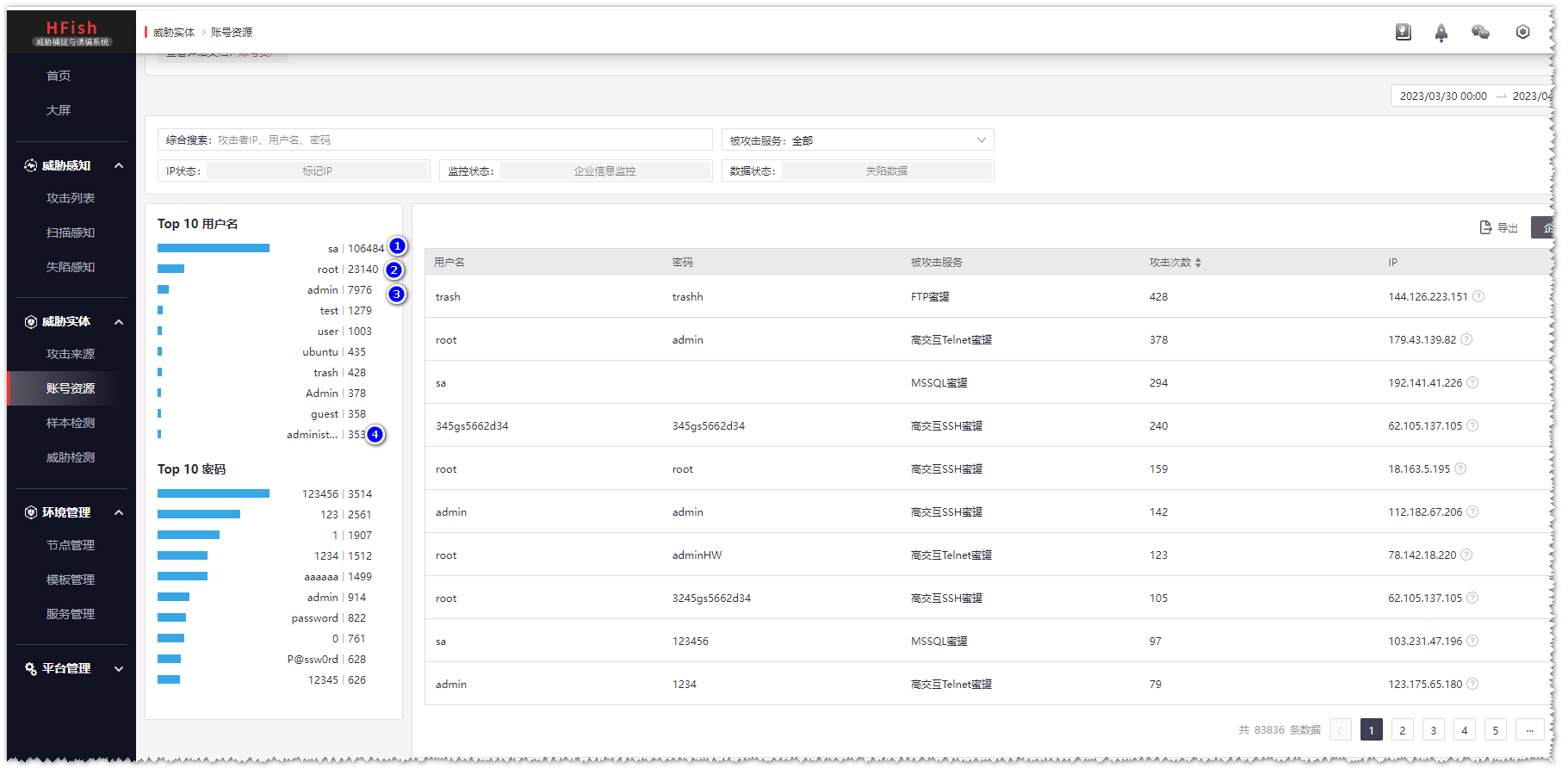

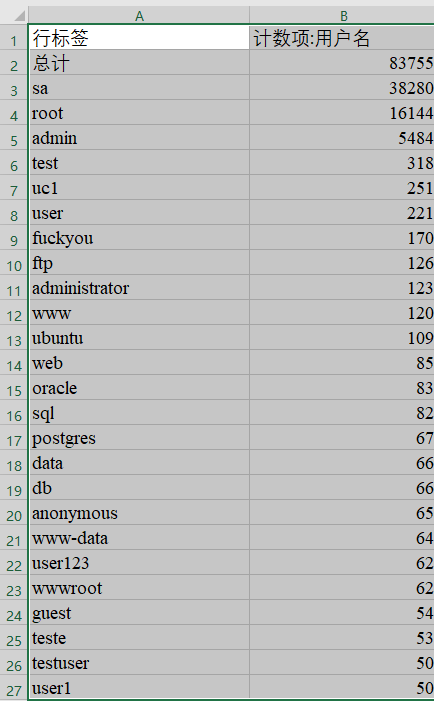

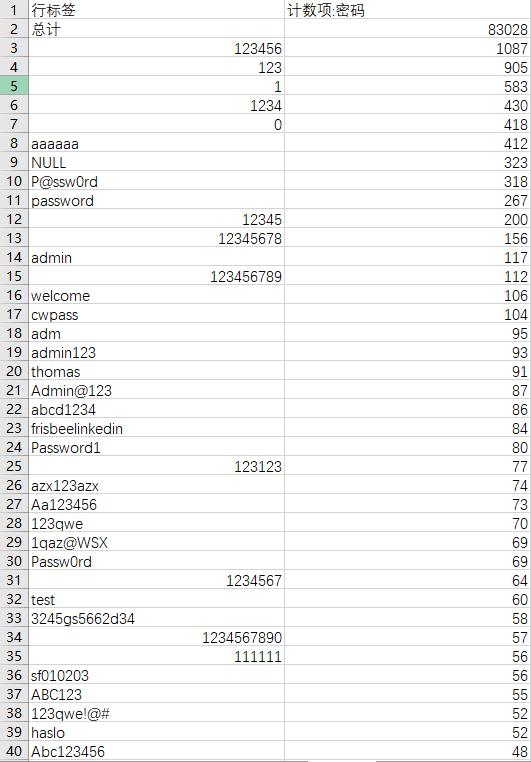

弱口令字典方面

\nsa . root .administrator.admin 这些系统默认账号都是频繁攻击的目标。

密码方面,123456永远的神。

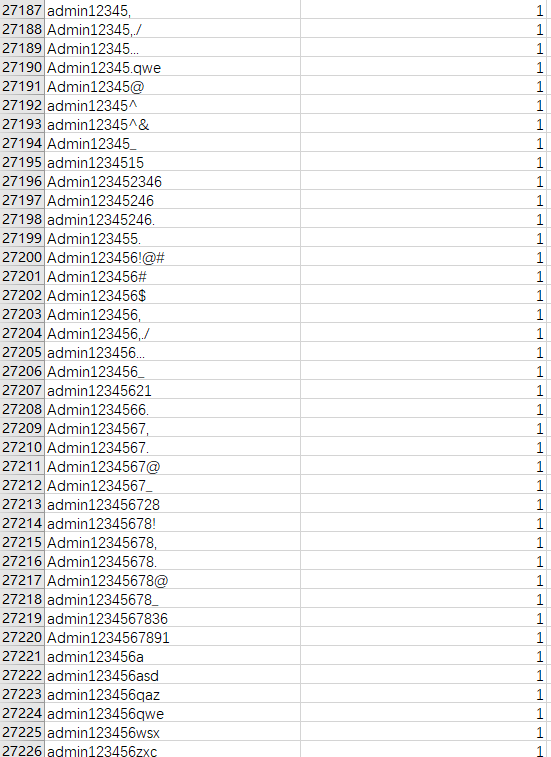

但是要注意Admin****系列变种密码也进入了黑客字典。

高危行为

| 攻击IP | 微步情报 | 攻击行为检出 | 攻击次数 | 扫描次数 | 备注 |

| 103.186.146.107 | Linux命令执行 | 2936 | 5340 | ||

| 216.83.40.226 | 通用脚本高危操作,Java高危代码或行为,Linux命令执行,Windows命令执行 | 815 | 1736 | ||

| 77.52.12.151 | Linux命令执行,Windows命令执行 | 67 | 67 | ||

| 146.190.152.128 | Linux命令执行,Windows命令执行 | 66 | 66 | ||

| 27.254.47.59 | Windows命令执行,Linux命令执行 | 64 | 64 | ||

| 167.86.68.178 | Linux命令执行,Windows命令执行 | 63 | 63 | ||

| 79.0.148.117 | Windows命令执行,Linux命令执行 | 61 | 61 | ||

| 141.98.10.172 | Windows命令执行,Linux命令执行 | 60 | 67 | ||

| 142.93.187.197 | Linux命令执行,Windows命令执行 | 59 | 62 | ||

| 195.214.223.84 | Linux命令执行,Windows命令执行 | 38 | 38 |

扫描行为:

总的来看,互联网上的僵尸主机、攻击流量还是非常大的,对于运维人员来说,减少暴露面、增强口令强度、加固业务系统都是减少系统风险的良好行为。

单纯的部署所有的蜜罐业务在出口对于安全运营来说没有很大的意义,会增加很多无用的“垃圾”威胁情报, Garbage in garbage out

要用好蜜罐,至少要做如下准备工作

1. 定义蜜罐的目标:在设置蜜罐之前,需要确定需要保护哪些资源,并进一步了解攻击者的行为和目标。这可以帮助确保蜜罐设置在最需要的位置上,并具有吸引攻击者的内容。

2. 模拟真实环境:在设置蜜罐时,需要确保其设置与真实环境相匹配,以便攻击者尽可能地相信其为真实资源,从而使他们放松对安全的防护。

3. 安全保密:设置蜜罐后,需要确保它的存在秘密保密。如果攻击者得知蜜罐的存在,则可能留下任何痕迹并回避蜜罐,这将使你难以收集与攻击者的情报。

4. 收集信息:蜜罐可以用于收集攻击者的信息,如攻击类型、攻击频率、攻击技术和攻击目标。这些信息可以用于改善组织的其他安全措施。

5. 增加伪装:为了吸引攻击者并集中他们的注意力,需要在蜜罐中实现逼真的应用和网络环境。这样做将有助于增加蜜罐本身的安全性,因为攻击者不太可能意识到他们被引向了蜜罐。

6. 定期维护:蜜罐需要不断维护,以确保其有效地吸引攻击者,并能够收集和提供有用的信息。同时,维护也可以帮助确保蜜罐不被攻击者利用作为钓鱼或间谍的工具。

cool

hfish

TikTok